On n’est jamais trop porté sur la sécurité avec WordPress. Non pas que notre CMS préféré soit vulnérable. Non. C’est juste qu’il propulse plus du tiers de la totalité des sites internet. En ce qui concerne les sites web spécifiquement réalisé par un CMS, on le retrouve même dans deux tiers des cas. Ainsi, c’est...

Sécurité WordPress

Comment bien sécuriser WordPress ? La sécurité de WordPress est un sujet crucial et essentiel pour tout administrateur système soucieux de préserver son site. Quand on réalise le temps de travail, d’écrits, et de réflexions que représente la création d’un site, il est dangereux d’être approximatif en ce qui concerne sa protection. Les hackers sont toujours à la recherche de nouvelles failles. Découvrez de multiples solutions de sécurité WordPress des plus simples ou plus pointues.

La sécurité de WordPress est un sujet crucial et essentiel pour tout administrateur système soucieux de préserver son site. Quand on réalise le temps de travail, d’écrits, et de réflexions que représente la création d’un site, il est dangereux d’être approximatif en ce qui concerne sa protection. Les hackers sont toujours à la recherche de nouvelles failles. De multiples solutions de sécurité s’offrent à vous des plus simples ou plus pointues.

En matière de sécurité informatique, la meilleure solution contre les intrusions extérieures est rarement celle qui domine le marché. Alors qu’il propulse 32% des sites mondiaux, WordPress en est le parfait exemple. Malgré son succès, ce CMS présente quelques petites failles qui peuvent mettre en danger vos...

Aujourd’hui mardi 30 octobre 2018, les produits Divi, Extra et Divi Builder ont été mis à jour pour améliorer la sécurité globale et résoudre des problèmes de sécurité identifiés par l’équipe Elegant Themes et un chercheur indépendant en sécurité. La mise à jour de ces produits vers leurs dernières...

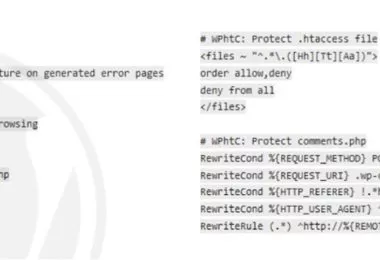

Le fichier .htaccess se situe à la racine de votre site web. Il permet de donner des instructions sur les modalités d’accès au contenu de votre site grâce à des fichiers de configuration spécifiques aux serveurs web Apache. Cela peut sous entendre des règles d’accès, de blocage, de cache, etc… Qui dit « accès...

La sécurité de nos sites WordPress n’est pas une chose à prendre à la légère. De nombreux éditeurs d’extensions ont désormais des solutions qui s’intègrent sans soucis aux différentes configurations WordPress. Même si WordPress s’emploie à sécuriser régulièrement son environnement, d’autres facteurs entrent en ligne...

Une attaque par force brute est une méthode simple qui utilise de nombreuses tentatives de connexion à l’administration d’un site web (nom d’utilisateur + mot de passe) jusqu’à parvenir à y entrer. Ce genre d’attaque n’est pas seulement propre à WordPress mais la popularité de ce...

WordFence a publié récemment un article mentionnant les 50 plugins WordPress les plus attaqués. Ce type d’article à sensation est intéressant mais à relativiser toutefois… L’équipe de WordFence s’est basée sur les statistiques des sites de leurs clients. Ce type de statistiques est difficile à...

À l’instar des plugins iTheme Security et WordFence, aujourd’hui, je vous propose une présentation du plugin Sucuri Security – Auditing, Malware Scanner and Hardening. Un plugin pour auditer la sécurité en 12 points Une fois l’installation et l’activation du plugin effectuées, vous...

Votre site WordPress a été piraté. Votre page d'accueil n'est plus la même et affiche des liens étranges et de la pub vers une célèbre pilule bleue. Google vous a même envoyé un email pour vous prévenir que votre site est piraté :/ Comment faire ???

WordPress est secure ! Il n’a pas de faille de sécurité connue à ce jour… Nous avons coutume de dire que le problème se situe entre la chaise et l’écran, et sous WordPress c’est en général les plugins qui rendent friable le CMS ! Le vrai problème de sécurité WordPress, c’est nous et tous...

Les arnaques sur le web sont légions, de la nigériane en passant par les vendeurs de rêve… Un nouveau type d’arnaque semble voir le jour et elle concerne WordPress ! Le dialogue que vous allez lire ci-après est l’extrait partiel d’un chat que nous avons eu sur le support de WP Serveur. Un...

Lorsque je parle d’audit d’un site WordPress, certains pensent tout d’abord, “sécurité”. Par conséquent, je vais évoquer aujourd’hui un plugin de sécurité pour WordPress : Itheme Security iTheme Security : 1ères impressions rassurantes Lors de l’installation du plugin...

Les dernières attaques sur WordPress via les plugins MailPoet et Revolution Slider, ont fait beaucoup de bruit. Ces attaques mettent l'accent sur des problèmes de sécurité récurrents sous WordPress. Qu'en est-il vraiment?

La sécurité de WordPress est essentielle pour tout administrateur système soucieux de préserver son site. Voici 11 rappels pour sécuriser efficacement votre WordPress.

La sécurité de votre site WordPress est primordiale. Tant de travail et d’articles sur votre blog et tout d’un coup, une simple attaque et… Patatra! Tout est perdu, infecté, piraté:/ Ces derniers temps, j’ai vu augmenter des problèmes de sécurité sur des sites WordPress, des problèmes de...

Suite aux dernières attaques massives visant les sites WordPress ou l’on a vu pas moins de 90000 sites attaqués courant avril 2013, il est impensable aujourd’hui de laisser son WP sans un minimum de protection… Je ne vais pas parler dans ce billet des précautions d’usage primordiales telles que...